هک کردن به سادگی؛ راهنمای مبتدی برای تست نفوذ با کالی لینوکس

اگر دنبال آموزش هک و امنیت هستید اینجا را کلیک کنید و این مقاله را حتما مطالعه کنید. تست نفوذ، که اغلب به عنوان «پِن تستینگ» شناخته می شود، یک اقدام حیاتی در حوزه امنیت سایبری است. این فرآیند شامل شبیه سازی حملات سایبری به یک سیستم، شبکه یا برنامه وب به منظور شناسایی آسیب پذیری هایی است که ممکن است توسط عوامل مخرب مورد سوءاستفاده قرار گیرند. این رویکرد پیشگیرانه به سازمان ها این امکان را می دهد تا پیش از وقوع یک حمله واقعی، دفاع خود را تقویت کنند.

برای انجام تست نفوذ مؤثر، متخصصان امنیت به ابزارها و پلتفرم های تخصصی که برای این هدف طراحی شده اند تکیه می کنند. یکی از شناخته شده ترین پلتفرم ها در این حوزه، «کالی لینوکس» است؛ توزیعی مبتنی بر دبیان که به طور ویژه برای تست نفوذ و حسابرسی امنیتی طراحی شده است.

کالی لینوکس چیست؟

کالی لینوکس یک توزیع لینوکس متن باز مبتنی بر دبیان است که توسط «آفِنسیو سکیوریتی» توسعه و نگهداری می شود. این سیستم عامل برای تحلیل جرم شناسی دیجیتال و تست نفوذ طراحی شده و به صورت پیش فرض شامل مجموعه وسیعی از ابزارهای امنیتی است. کالی لینوکس که در ابتدا در مارس ۲۰۱۳ منتشر شد، نسخه تکامل یافته ای از سیستم عامل پیشین خود به نام «بَک ترَک» است و امروزه به سیستم عامل منتخب متخصصان امنیت سایبری در سراسر جهان تبدیل شده است.

ویژگی ها و مزایای کلیدی

مجموعه ابزار گسترده: کالی لینوکس شامل صدها ابزار از پیش نصب شده است که جنبه های مختلف تست نفوذ را پوشش می دهند، از اسکن شبکه گرفته تا شکستن رمز عبور.

قابلیت شخصی سازی: کاربران می توانند کالی لینوکس را مطابق با نیازهای خاص خود تنظیم کرده، ابزارها را اضافه یا حذف کنند و محیط را پیکربندی نمایند.

قابلیت حمل: کالی لینوکس را می توان به صورت زنده از طریق USB اجرا کرد، روی هارد دیسک نصب کرد یا در ماشین مجازی استفاده نمود؛ که این انعطاف پذیری را برای موارد استفاده مختلف فراهم می کند.

پشتیبانی جامعه کاربری: به عنوان یک پروژه متن باز، کالی لینوکس از جامعه ای فعال و قدرتمند بهره مند است که در توسعه آن مشارکت دارد و از طریق انجمن ها و مستندات، پشتیبانی ارائه می دهد.

نصب و راه اندازی

پیش از شروع تست نفوذ با کالی لینوکس، درک فرآیند نصب و راه اندازی آن ضروری است.

الزامات سیستمی

برای نصب کالی لینوکس، اطمینان حاصل کنید که سیستم شما حداقل الزامات زیر را داراست:

- پردازنده ۶۴-بیتی

- ۲ گیگابایت رم (۴ گیگابایت توصیه می شود)

- ۲۰ گیگابایت فضای دیسک برای نصب

- درایو CD/DVD قابل بوت یا یک فلش USB

روش های نصب

چندین روش برای نصب و اجرای کالی لینوکس وجود دارد:

نصب به عنوان سیستم عامل اصلی: در این روش، کالی لینوکس به عنوان سیستم عامل اصلی روی رایانه شما نصب می شود. این روش بهترین عملکرد و دسترسی کامل به منابع سخت افزاری را فراهم می کند.

نصب روی ماشین مجازی: نصب کالی لینوکس در یک ماشین مجازی (VM) با استفاده از نرم افزاری مانند VMware یا VirtualBox این امکان را فراهم می کند که کالی را در کنار سیستم عامل فعلی تان اجرا کنید. این روش برای اهداف آزمایشی و توسعه مناسب است.

اجرای زنده (Live Boot): کالی لینوکس را می توان مستقیماً از طریق یک فلش USB بدون نصب اجرا کرد. این روش برای ارزیابی های سریع و استفاده موقتی مفید است.

پیکربندی اولیه و به روزرسانی ها

پس از نصب کالی لینوکس، مراحل زیر را برای پیکربندی و به روزرسانی سیستم انجام دهید:

به روزرسانی لیست بسته ها: یک ترمینال باز کنید و دستورات زیر را اجرا کنید:

sql

sudo apt update

sudo apt upgrade

نصب ابزارهای اضافی: بسته به نیاز شما، ممکن است بخواهید ابزارهای اضافی را که به طور پیش فرض نصب نشده اند، اضافه کنید. از ابزار مدیریت بسته apt برای نصب آن ها استفاده کنید.

ایجاد کاربر غیر روت: به دلایل امنیتی، توصیه می شود یک حساب کاربری غیر روت برای فعالیت های روزمره ایجاد کنید. از دستور زیر استفاده کنید:

php-template

sudo adduser <username>

ابزارهای ضروری در کالی لینوکس

کالی لینوکس به دلیل مجموعه گسترده ای از ابزارهای تست نفوذ شهرت دارد. این ابزارها بر اساس عملکردشان دسته بندی شده اند و طیف کامل عملیات امنیت سایبری را پوشش می دهند.

جمع آوری اطلاعات

Nmap: ابزار قدرتمند اسکن شبکه برای کشف میزبان ها و سرویس های موجود در شبکه. می تواند پورت های باز، سرویس های در حال اجرا و سیستم عامل ها را شناسایی کند.

nmap -sV <target_ip>

Whois: ابزار خط فرمان برای دریافت اطلاعات ثبت دامنه.

whois <domain_name>

DNSenum: ابزار شمارش DNS برای جمع آوری اطلاعات دامنه هدف.

dnsenum <domain_name>

تحلیل آسیب پذیری ها

OpenVAS: اسکنر و مدیر آسیب پذیری متن باز. می تواند اسکن های جامع انجام داده و گزارش های دقیقی از آسیب پذیری ها تولید کند.

openvas-setup

openvas-start

Nikto: اسکنر سرور وب برای شناسایی آسیب پذیری هایی مانند نرم افزارهای قدیمی و تنظیمات نادرست.

nikto -h <target_ip>

WPScan: اسکنر آسیب پذیری برای وردپرس که مشکلات امنیتی نصب های وردپرس را شناسایی می کند.

wpscan –url <target_url>

ابزارهای بهره برداری (Exploitation)

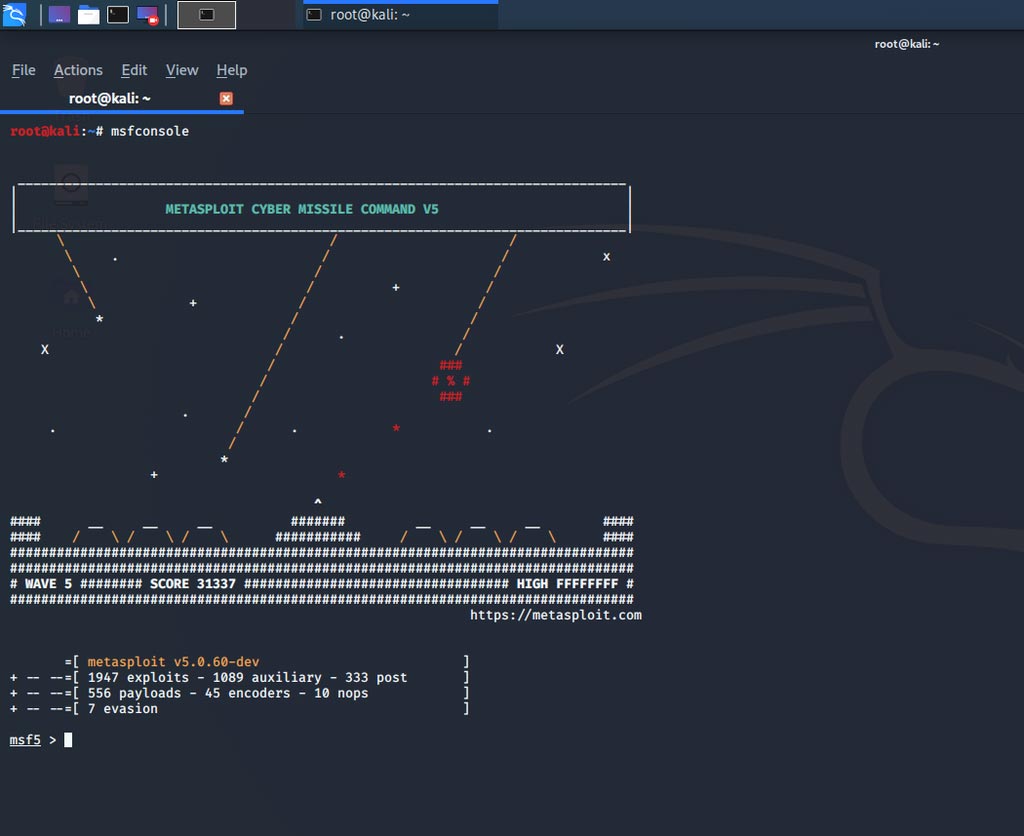

Metasploit Framework: یکی از محبوب ترین فریم ورک های تست نفوذ که مجموعه ای از ابزارها برای توسعه و اجرای کدهای بهره بردار فراهم می کند.

msfconsole

BeEF (Browser Exploitation Framework): ابزار تست نفوذ برای بهره برداری از مرورگرهای وب. به ارزیابی امنیت مرورگرها و برنامه های وب کمک می کند.

beef-xss

Sqlmap: ابزار متن باز برای خودکارسازی فرآیند کشف و بهره برداری از آسیب پذیری های تزریق SQL.

sqlmap -u <target_url>

حملات رمز عبور

John the Ripper: ابزار سریع کرک رمز عبور که انواع مختلف هش های رمز عبور را پشتیبانی می کند. برای حملات دیکشنری و بروت فورس استفاده می شود.

john <hash_file>

Hydra: کرکر لاگین شبکه که پروتکل های مختلفی مانند FTP، HTTP و SSH را پشتیبانی می کند. حملات مبتنی بر دیکشنری را علیه سرویس های احراز هویت انجام می دهد.

hydra -l <username> -P <password_list> <target_ip> <service>

Hashcat: ابزار قدرتمند بازیابی رمز عبور که از انواع گسترده ای از هش ها پشتیبانی می کند و از قدرت پردازش GPU برای کرک سریع استفاده می کند.

hashcat -m <hash_type> <hash_file> <wordlist>

حملات بی سیم

Aircrack-ng: مجموعه ای از ابزارها برای ممیزی شبکه های بی سیم. شامل ابزارهایی برای ضبط بسته ها، قطع اتصال کاربران، و کرک کلیدهای WEP و WPA/WPA2 است.

airmon-ng start <interface>

airodump-ng <interface>

aircrack-ng <capture_file>

Reaver: ابزار حمله بروت فورس به PINهای WPS برای بازیابی رمزهای عبور WPA/WPA2.

reaver -i <interface> -b <bssid> -vv

Fern WiFi Cracker: نرم افزار گرافیکی برای کرک و بازیابی کلیدهای WEP/WPA/WPS که بسیاری از مراحل تست نفوذ بی سیم را خودکار می کند.

ابزارهای جرم شناسی دیجیتال

Autopsy: پلتفرم جرم شناسی دیجیتال با رابط گرافیکی برای The Sleuth Kit؛ جهت تحلیل ایمیج دیسک و بازیابی فایل های حذف شده.

autopsy

Foremost: برنامه خط فرمان برای بازیابی فایل ها بر اساس هدر، فوتر و ساختار داخلی داده ها.

foremost -i <image_file> -o <output_directory>

Volatility: فریم ورک پیشرفته برای تحلیل حافظه رم (memory dumps) جهت کشف آثار فعالیت های مخرب.

volatility -f <memory_dump> –profile=<profile> <plugin>

راه اندازی و استفاده از ابزارها

درک نحوه استفاده مؤثر از این ابزارها برای موفقیت در تست نفوذ حیاتی است. در ادامه، چند مثال عملی برای نشان دادن نحوه استفاده از آن ها آورده شده است:

اسکن شبکه با Nmap

Nmap یکی از ابزارهای اساسی برای اسکن و شناسایی شبکه است. برای انجام یک اسکن پایه و شناسایی پورت های باز در سیستم هدف، از دستور زیر استفاده کنید:

nmap -sV <target_ip>

این دستور، آدرس IP هدف را اسکن کرده و اطلاعات مربوط به سرویس های فعال روی پورت های باز را نمایش می دهد.

بهره برداری از یک آسیب پذیری با Metasploit

Metasploit یک فریم ورک چندمنظوره برای بهره برداری از آسیب پذیری های شناخته شده است. برای استفاده از آن، مراحل زیر را دنبال کنید:

۱. اجرای Metasploit:

msfconsole

۲. جستجوی اکسپلویت:

search <exploit_name>

۳. انتخاب و پیکربندی اکسپلویت:

use <exploit_path>

set RHOST <target_ip>

set PAYLOAD <payload_name>

set LHOST <local_ip>

۴. اجرای اکسپلویت:

exploit

کرک رمز عبور با John the Ripper

برای کرک کردن هش رمز عبور با John the Ripper، مراحل زیر را دنبال کنید:

۱. یک فایل متنی حاوی هش رمز عبور ایجاد کنید:

hashfile.txt

۲. اجرای John the Ripper:

john hashfile.txt

John تلاش می کند هش را با استفاده از واژه نامه داخلی خود کرک کند و در صورت موفقیت، رمز عبور بازیابی شده را نمایش می دهد.

تکنیک های پیشرفته تست نفوذ

برای کسانی که به دنبال فراتر رفتن از استفاده پایه هستند، کالی لینوکس از تکنیک های پیشرفته ای مانند شخصی سازی ابزارها، اسکریپت نویسی و یکپارچه سازی با ابزارهای متن باز دیگر پشتیبانی می کند.

شخصی سازی ابزارها برای نیازهای خاص

بسیاری از ابزارها در کالی لینوکس قابل تنظیم هستند. برای مثال، Nmap به کاربران اجازه می دهد با استفاده از NSE (Nmap Scripting Engine) اسکریپت های سفارشی بنویسند.

اسکریپت نویسی و خودکارسازی

خودکارسازی یکی از عناصر کلیدی تست نفوذ کارآمد است. کالی لینوکس از زبان هایی مانند Python و Bash پشتیبانی می کند. در ادامه نمونه ای از یک اسکریپت ساده Bash برای اسکن خودکار با Nmap آمده است:

#!/bin/bash

for ip in $(cat ips.txt); do

nmap -sV $ip >> scan_results.txt

done

یکپارچه سازی با سایر ابزارهای متن باز

کالی لینوکس را می توان با ابزارهای دیگر یکپارچه کرد. برای مثال، ترکیب آن با Burp Suite برای تست برنامه های وب یا ELK Stack (Elasticsearch، Logstash، Kibana) برای تحلیل لاگ ها، می تواند ارزیابی های امنیتی جامع تری ارائه دهد.

بهترین شیوه ها و ملاحظات اخلاقی

تست نفوذ باید به صورت اخلاقی و در چارچوب قوانین انجام شود. در ادامه چند دستورالعمل و بهترین شیوه آمده است:

دستورالعمل های قانونی و اخلاقی

- دریافت مجوز رسمی: همیشه پیش از انجام تست نفوذ، مجوز کتبی از مالک سیستم دریافت کنید.

- تعریف محدوده: دامنه تست را به صورت واضح مشخص کنید تا از آسیب یا اختلال ناخواسته جلوگیری شود.

- حساسیت داده ها: داده های حساس را با احتیاط مدیریت کرده و از آن ها در حین و پس از تست محافظت کنید.